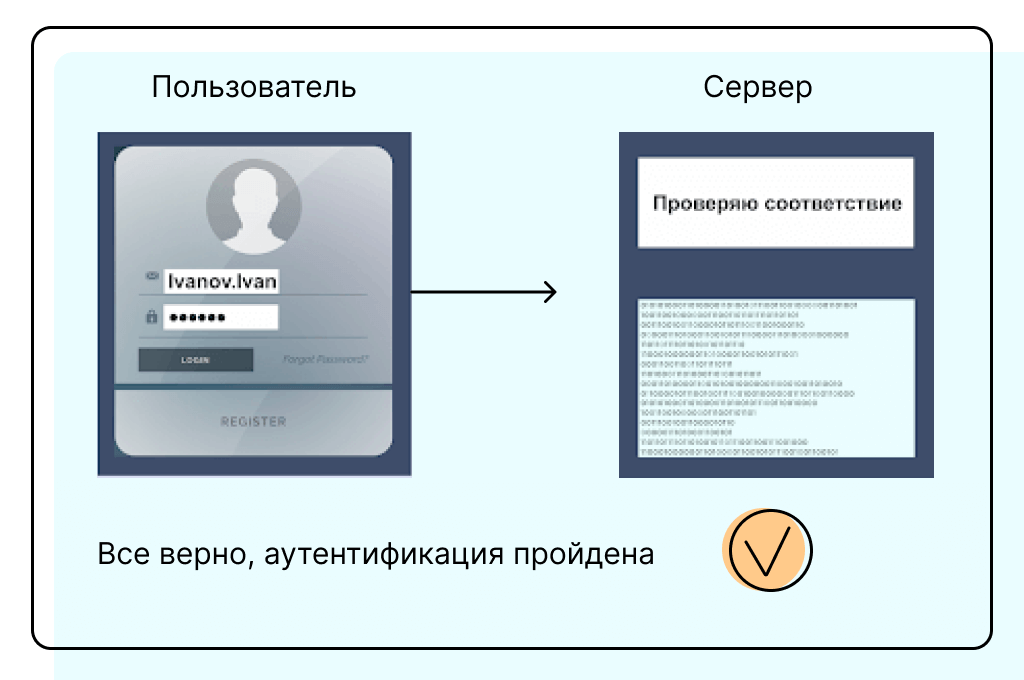

Аутентификация — это процесс проверки подлинности. Термин чаще всего используют в среде информационных технологий. Сравнение пароля, введенного пользователем, с паролем, который сохранен в базе данных сервера, — один из примеров аутентификации.

Аутентификация позволяет контролировать доступ к сервисам и ресурсам.

Отличие аутентификации, идентификации и авторизации

Разберем все эти взаимосвязанные процесса на примере. Представьте, что вам нужно зайти в аккаунт «ВКонтакте» с нового устройства.

Вы открываете сайт, вводите заново логин и пароль. Это идентификация — процесс распознавания вас в качестве пользователя этой социальной сети.

Вы нажимаете «Войти», и система сравнивает введеный логин и пароль с данными, которые уже сохранены на сервере. Если все верно, значит вы прошли процесс аутентификации.

Если вы заходите с нового устройства и у вас подключена двухфакторная аутентификация, на телефон придет SMS с кодом. После его ввода система подтверждает — «Это владелец аккаунта» и разрешает войти в систему.

Вход в аккаунт «ВКонтакте» и последующий доступ к вашим данным — фотографиям, записям, настройкам приватности — это авторизация.

Виды аутентификации

По количеству методов:

- Однофакторная. Для аутенцификации используется одно доказательство подлинности, например пароль.

- Многофакторная. Чтобы войти в систему, необходимо подтвердить свою личность минимум два раза. Для этого используют связки: пароль + одноразовый код, пароль + отпечаток пальца, пароль + магнитная карта и так далее.

По количеству субъектов проверки:

- Односторонняя. Только пользователь доказывает свою подлинность серверу.

- Взаимная. И пользователь, и сервер доказывают свою подлинность и право доступа к ресурсам. Используется для конфиденциальных данных.

Методы аутентификации

Методы аутентификации делятся в зависимости от типа ресурса, структуры и тонкостей организации сети, удаленности объекта и технологии, которая используется в процессе распознавания.

На основе степени конфиденциальности можно выделить несколько уровней аутентификации:

- Несекретные (открытые) данные. Их утечка не несет значимых последствий для пользователя и интернет-ресурса. В такой ситуации достаточно использовать многоразовый пароль.

- Данные для внутреннего использования. Их раскрытие или пропажа приведет к существенному ущербу. В этом случае необходима более строгая аутентификация: одноразовые пароли, дополнительная проверка при попытке доступа к остальным разделам ресурса.

- Конфиденциальные данные. Доступ к таким данным предусматривает взаимную аутентификацию и многофакторные методы проверки.

Способы аутентификации

Все способы аутентификации можно расположить по возрастанию их сложности.

Базовая аутентификация

При использовании этого вида аутентификации логин пользователя и пароль входят в состав веб-запроса. Любой перехватчик пакета информации без труда узнает засекреченные данные.

Поэтому базовую аутентификацию не рекомендуется использовать даже в тех ситуациях, когда засекреченные данные не несут существенной информации ни для пользователя, ни для интернет-ресурса.

Опасность состоит в том, что похищенные данные могут быть использованы для доступа к другим системам. Так, по данным Sophos (компания-производитель средств информационной безопасности), 41% интернет-пользователей используют один и тот же пароль для регистрации на различных платформах, будь то банковская страница или форум, посвященный их любимому хобби. В этом случае похищенный пароль от соцсети может помочь мошенникам вывести деньги с вашей карты.

Дайджест-аутентификация

Подразумевает передачу пользовательских паролей в хешированном состоянии. На первый взгляд может показаться, что уровень защиты в данном случае немногим отличается от базовой проверки. На деле это не так: к каждому паролю добавляется произвольная строка, состоящая из символов (хэш), которая генерируется отдельно на каждый новый веб-запрос. Постоянное обновление хеша не дает злоумышленнику возможности расшифровать пакет данных — каждое новое подключение образует другое значение пароля.

Где хранить учётные данные: как работают менеджеры паролей и какими лучше пользоваться

На основе данного метода аутентификации работает большинство интернет-браузеров (Mozilla, Google Chrome, Opera).

HTTPS

Этот протокол дает возможность шифрования не только логина и пароля пользователя, но и всех остальных данных, передаваемых между интернет-клиентом и сервером.

Протокол используется для ввода личной информации:

- адреса;

- телефона;

- реквизитов кредитной карточки;

- других банковских данных.

У протокола есть один существенный недостаток — он значительно замедляет скорость соединения.

Аутентификация с предъявлением цифрового сертификата

Такой способ подразумевает использование протоколов с запросом и соответствующим ответом на него.

Страница аутентификации направляет к пользователю определенный набор символов («адрес»). Ответом является запрос сервера, который подписан при помощи персонального ключа.

Аутентификация по открытому ключу применяется в качестве защитного механизма в следующих протоколах:

- SSL;

- Kerberos;

- RADIUS.

Аутентификация с использованием cookies

Куки — небольшой массив данных, который отправляется интернет-сервером и хранится на ПК пользователя. Браузер при каждой попытке подключения к данному ресурсу посылает cookies как одну из составных частей HTTP-запроса.

Как средство аутентификации куки используются для систем безопасности чатов, форумов и различных интернет-игр. Cookies обладают низкой степенью защиты — если сессия плохо фильтруется, то похитить их не составит труда. Поэтому дополнительно применяется привязка по IP-адресу, с которого пользователь вошел в систему.

Отслеживание процесса аутентификации пользователем

Безопасность пользовательских данных во многом зависит от поведения самого пользователя. Многие веб-ресурсы отслеживают подозрительную активность и уведомляют об этом владельца учетной записи. К примеру, Google фиксирует IP-адреса, с которых осуществлялся вход в систему, логирует процесс авторизации и предоставляет пользователю произвести следующие настройки:

- переключиться на передачу информации только через HTTPS;

- включить функцию отслеживания подозрительных сессий: в данном случае Google будет присылать вам уведомления об активности аккаунта в подозрительное время, большое количество исходящего спама, удаление старых сообщений и т.д.;

- отслеживать списки третьих сторон, которые имеют доступ к тем же сервисам Google, что и пользователь.

Другой пример — компания IBM. Включив функцию аудита сеансов пользователя, вы получаете доступ к следующей информации:

- время входа и продолжительность сеанса;

- имя пользователя;

- вид сеанса (с использованием регистрации или без него);

- успешность в аутентификации или невозможность совершить проверку;

- точка, с которой выполнялся вход в систему.

Многофакторная аутентификация

Многофакторная аутентификация подразумевает предъявление более чем одного «доказательства» способа аутентификации для доступа к данным.

Такими «доказательствами» могут быть:

- Определенное знание — информация, которой владеет пользователь (пин-код, пароль, кодовое слово).

- Владение — предмет, который есть у субъекта (флеш-память, электронный пропуск, магнитная банковская карточка, токен).

- Свойство — качество, присущее исключительно субъекту — сюда относят данные биометрии и персональные отличия: форма лица, индивидуальные особенности радужной и сетчатой оболочки глаза, отпечатков пальцев.

Одной из разновидностей многофакторной аутентификации является двухфакторная аутентификация (также называется двухэтапной или двойной). Такой способ подразумевает под собой проверку данных пользователя на основании двух отличных друг от друга компонентов.

Примером двухэтапной аутентификации являются сервисы от Google и Microsoft. При попытке авторизации с нового устройства, помимо логина и пароля, необходимо также ввести код, который состоит из шести (Google) или восьми (Microsoft) знаков. Получить его можно одним из перечисленных способов:

- SMS-сообщение на мобильный телефон;

- голосовой вызов на телефон;

- реестр одноразовых кодов;

- программа-аутентификатор для мобильного или ПК.

Выбрать способ подтверждения можно в личном кабинете вашей учетной записи.

Основными преимуществами двойной аутентификации является удобство (смартфон всегда под рукой) и безопасность (постоянное изменение кода подтверждения).

Данный метод также имеет определенные недостатки. Проблемы с мобильной сетью могут стать помехой для получения кода подтверждения, а само смс-сообщение может быть перехвачено злоумышленниками. Существует также некоторая задержка при получении SMS, которая связана с процедурой проверки подлинности.

Главные мысли