YouTube, Instagram*, Facebook*, Tik-Tok…

Соцсети блокируются, а рассылки остаются эффективными. По данным Unisender 2019–2024, блогеры и бизнес стали в 2 раза чаще

отправлять электронные письма.

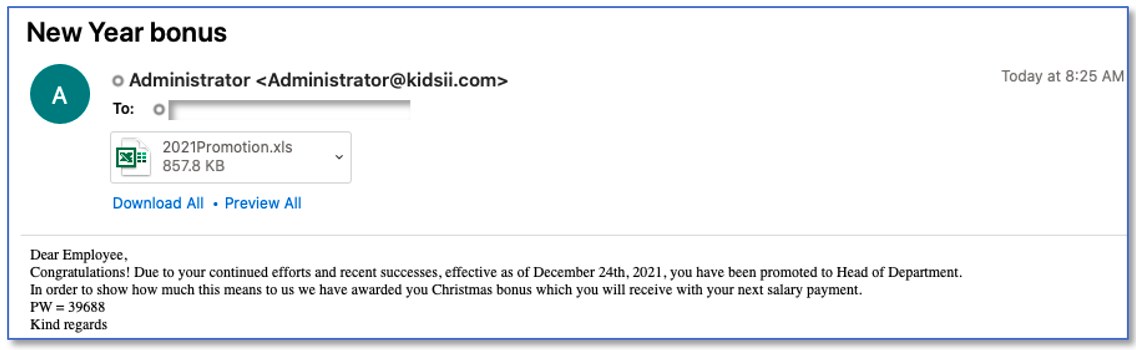

Однажды друг прислал мне ссылку на стендап-шоу в моём городе и предложил сходить туда вечером. Идея мне понравилась, поэтому я перешёл по ссылке и уже хотел оформлять билеты, как задумался: город у меня маленький, почему в него хотят приехать Нурлан Сабуров и Алексей Щербаков? В общем, оказалось, что друг попался на фишинговую ссылку и чуть не потянул меня за собой. А так бы плакали мои деньги.

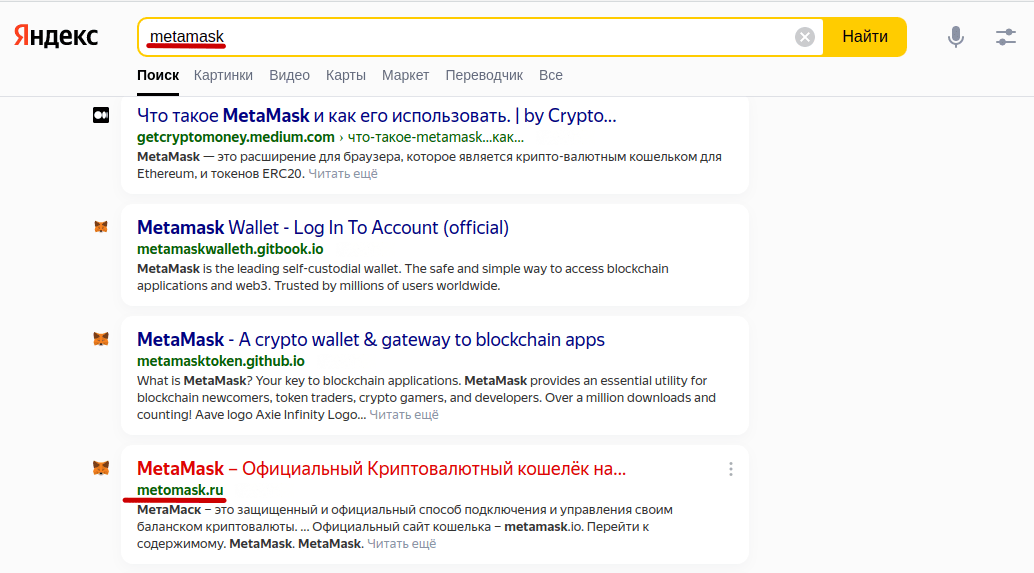

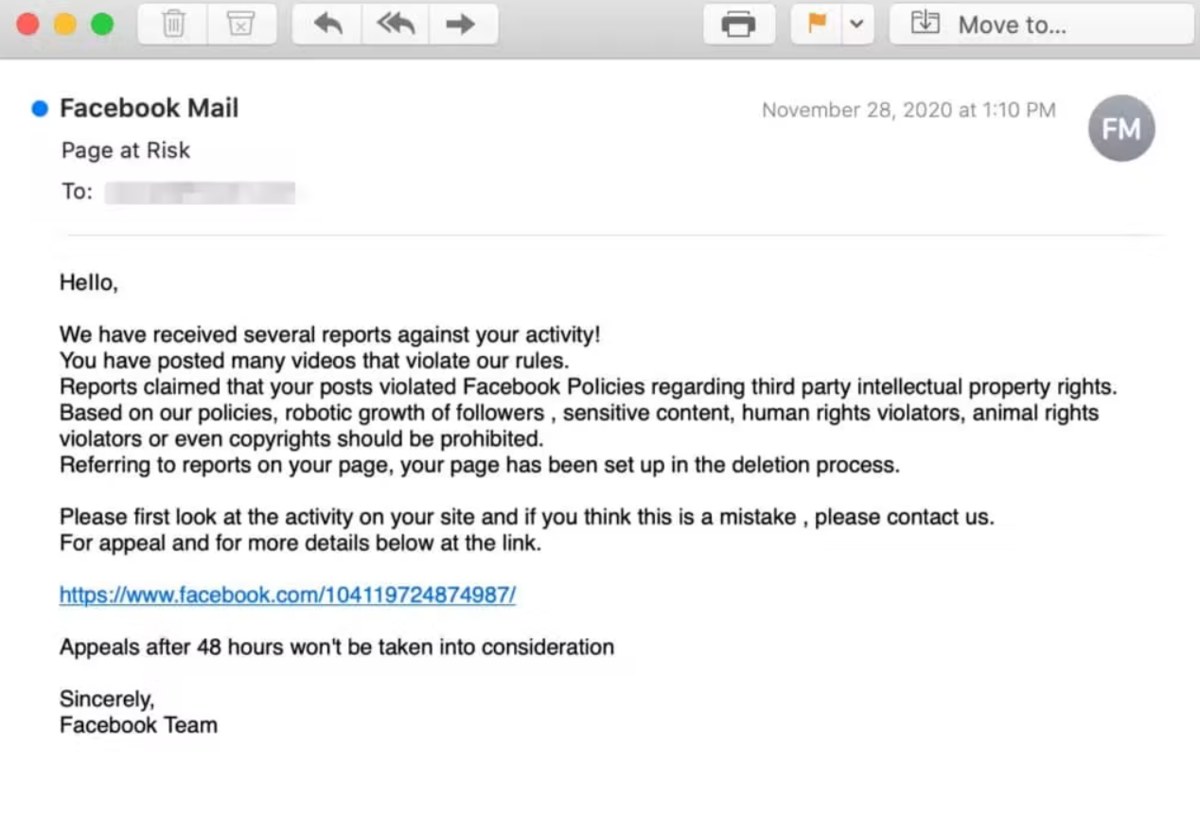

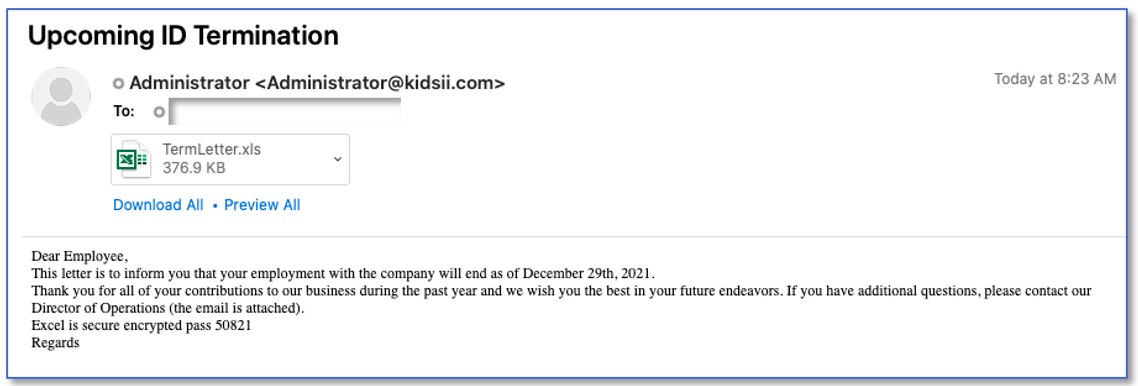

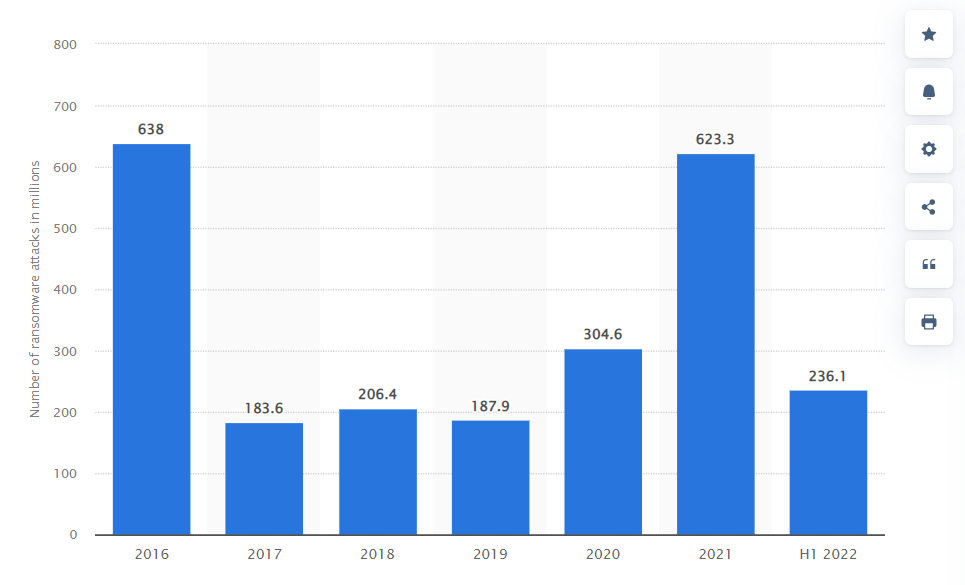

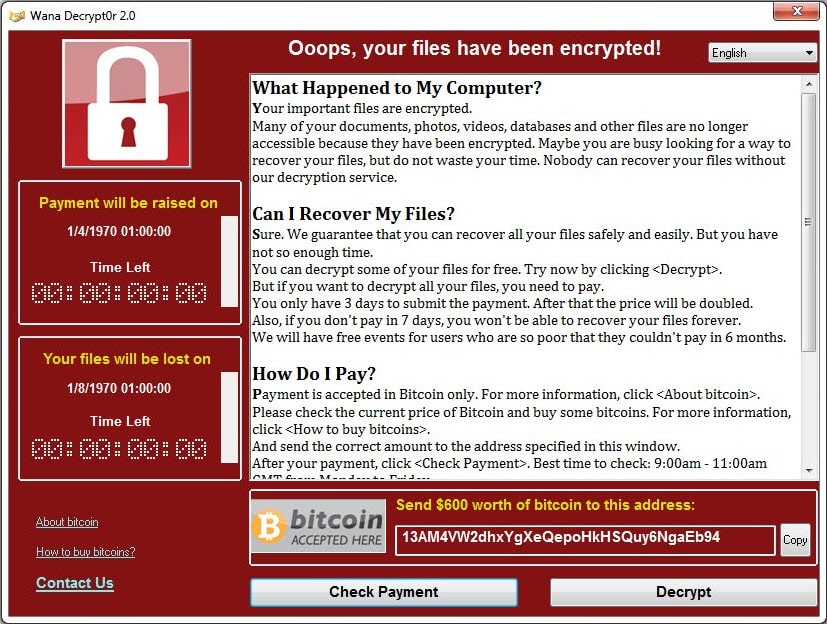

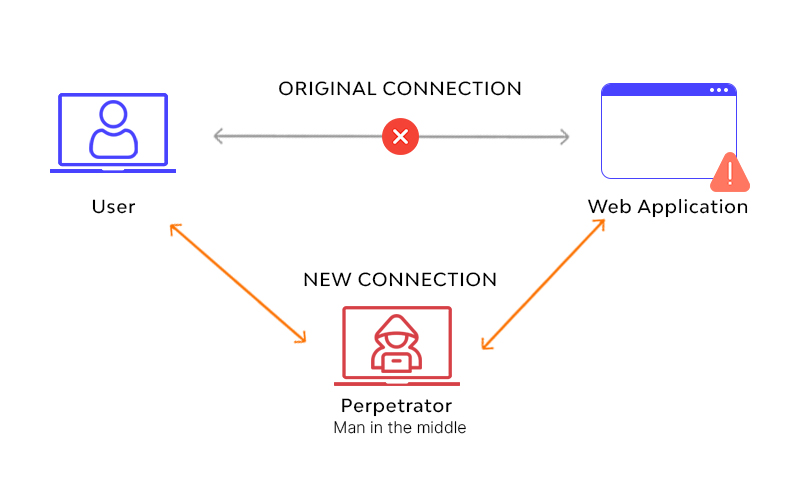

Кроме фишинга в интернете много и других видов обмана: вредоносное ПО, криптоджекинг или хакерские атаки. В статье расскажу о самых популярных методах развода и о том, как на такой развод не попасться.